Instalación en Apache Tomcat

Una de las opciones para instalar Deyel en un servidor de aplicaciones es hacerlo bajo Apache Tomcat.

Configuración de Apache Tomcat para Deyel

En Linux

En el archivo setenv.sh dentro de la carpeta bin de Apache Tomcat se pueden definir los siguientes valores mínimos:

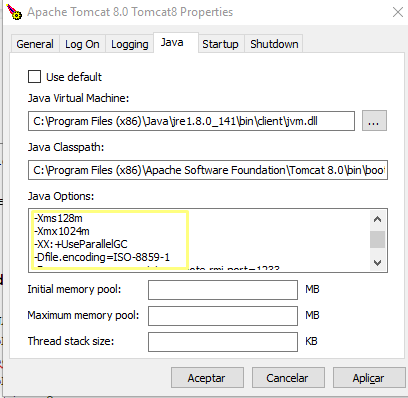

•Xms128m

•Xmx1024m

•XX:+UseParallelGC

•Dfile.encoding=ISO-8859-1

En Windows

Los valores Xms y Xmx son valores mínimos que pueden ser incrementados según el uso que se de a Deyel.

Dockerizadas

•XX:+UnlockExperimentalVMOptions

•XX:+UseCGroupMemoryLimitForHeap

•XX:+UnlockExperimentalVMOptions

•XX:+UseCGroupMemoryLimitForHeap

•XX:MaxRAMFraction=2

•XX:+UseParallelGC

•Dfile.encoding=ISO-8859-1

Uso de Caracteres Especiales, Encoding y Tamaño de Post

Configurar los siguientes archivos con las líneas indicadas para cada caso.

Apache Tomcat 8.0

•conf/catalina.properties

Incluir la línea:

tomcat.util.http.parser.HttpParser.requestTargetAllow=|

•conf/server.xml

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

maxHttpHeaderSize="32768"

maxPostSize="-1"

redirectPort="8443"

URIEncoding="UTF-8" />

Apache Tomcat 8.5 y superiores

•conf/server.xml

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

maxHttpHeaderSize="32768"

maxPostSize="-1"

redirectPort="8443"

URIEncoding="UTF-8"

relaxedPathChars="[ \ ] { | }"

relaxedQueryChars="[ \ ] { | }" />

El tamaño máximo de post requerido se deshabilita con el parámetro maxPostSize="-1" para guardar o publicar procesos.

Protección clickjacking, HSTS header force y browser content sniffing

Habilitar en el archivo conf/web.xml el filtro de seguridad HTTPHeader que posee Apache Tomcat. Para instalaciones de Tomcat 8 y superiores debe ser:

<filter>

<filter-name>httpHeaderSecurity</filter-name>

<filter-class>org.apache.catalina.filters.HttpHeaderSecurityFilter</filter-class>

<async-supported>true</async-supported>

<init-param>

<param-name>antiClickJackingOption</param-name>

<param-value>SAMEORIGIN</param-value>

</init-param>

<init-param>

<param-name>hstsEnabled</param-name>

<param-value>true</param-value>

</init-param>

</filter>

<filter-mapping>

<filter-name>httpHeaderSecurity</filter-name>

<url-pattern>/*</url-pattern>

<dispatcher>REQUEST</dispatcher>

</filter-mapping>

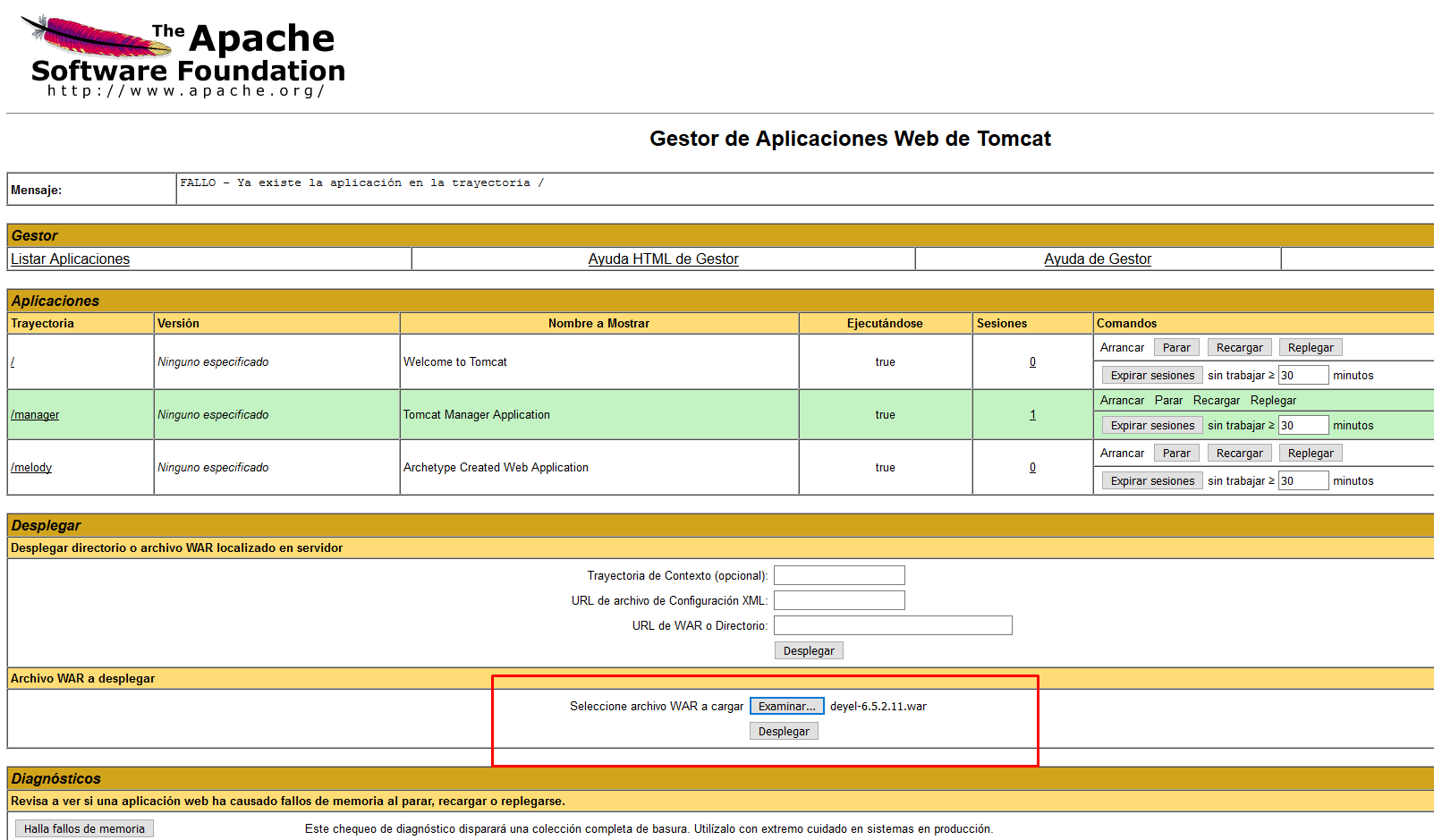

Implementación del archivo war

Para que la implementación se realice en un contexto con el nombre "deyel" se debe renombrar el archivo con extensión war, asignándole el nombre "deyel.war".

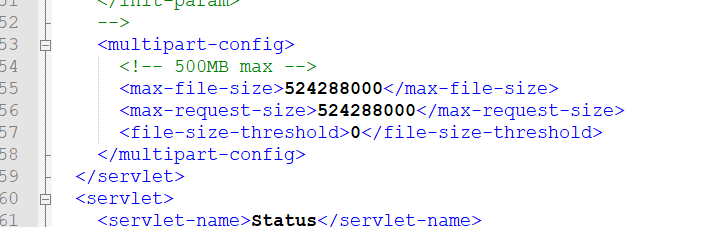

Apache Tomcat tiene un máximo predeterminado para subir archivos con extensión war de 50Mb, se debe incrementar a 500Mb en el archivo <TOMCAT>\webapps\manager\WEB-INF\web.xml .